真实白帽案例:.git文件夹信息泄露事件

发布于 作者:苏南大叔 来源:程序如此灵动~接着热度,继续说一个苏南大叔大概多半年前的一个白帽案例。之所以说是白帽行为,是因为检测之前就和站长打好招呼了,而且发现漏洞后,也第一时间通知了对方。对方站长为表示感谢,给苏南大叔的博客挂了一个月的首页链接(真心是抠门)。

说实话,苏南大叔是非常佩服的他们这个BAT小分队的,真心的,可以做出自己的源码产品,真心不错。当然,这里就不提对方的真实站点名字了。下面正文,就聊聊苏南大叔的本次漏洞发掘的白帽思路。

索引文件.git

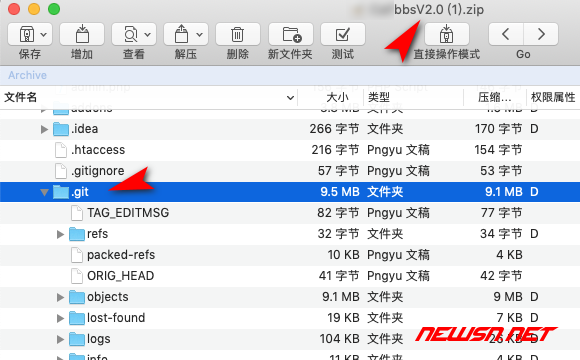

被测试方网站做了一款开源的论坛代码,提供了开源代码的下载。出于好奇,苏南大叔就下载到这份源码。然后就惊讶的发现:对方的源码zip包里面,存在着个目录.git。这个隐藏目录是做什么用的,常用sourcetree的大家,应该都清楚。苏南大叔就联想到他们团队的安全意识应该不强,他们的相关站点可能存在了类似漏洞。

截至到发稿,从网上下载到了一份他们最新版2.0的开源代码,里面仍然还存在着这个.git目录。好吧,见怪不怪了,苏南大叔已经麻木了。

使用.git下载神器

在github上面找到了一款python源码。下载地址是:

使用方法是:

从效果上看的话,也并不是会获得所有的数据,但是用于还原一些数据,还是可能的。所以这么说吧,有一定的成功概率。是否能够拿到敏感数据,这也是有运气成分的。

当然,这款渗透工具,是基于python环境的,所以,需要您的机器上也安装了python。python的安装是非常简单的,不过要注意的事项就是:

python2.7和python3.7是两个东西,不兼容。目前来说,一般下载python2.7。- 在

win系统下,安装的时候,一定要加入环境变量!切记。

更多python经验文章,请点击这里查看:

漏洞分析

下面的是漏洞分析过程,思路仅供参考。仅供学习探讨,如有雷同,纯属巧合。

第一个漏洞:存在.git目录

使用这款神器,对对方的两个域名进行了检测,意料之中的,下载到了两个.git目录的信息。不过里面大部分内容还是丢失的。but,顺利下载还原到一个数据库链接文件,里面清清楚楚的写着数据库的连接信息。

第二个漏洞,mysql允许远程链接

然后使用navicat顺利链接上了对方的数据库!他们居然允许了mysql数据库的远程链接!真是不可思议!进了数据库,东瞅瞅西望望,为了实验数据库是否真实有效。进了他们的user表,把苏南大叔的用户名设置为了超级管理员,然后顺利进入了后台。好吧,渗透到此结束,向对方管理员汇报扫描结果。

后记

当然,对方是非常非常震惊的,火速下线了所有站点,然后进行了漏洞排除和加固。最后答应给苏南大叔挂一个月外链,本来苏南大叔要求的是永久外链。好吧,他们真的在一个多月后就撤了我的外链... 这是一个悲伤的故事~

虽然他们的两个官方网站里面,现在没有了.git文件夹,但是他们提供下载的开源源码里面,还是大大方方的存在着.git目录,亮闪闪~ 晶晶亮~

总结

对于使用git进行代码管理的团队来说,这就是一个很容易忽略的运维安全漏洞。把.git文件夹也部署到生产环境里面去。而.git里面的文件结构是已知的。里面会有所有的文件提交记录,部分代码是可以还原的!(一些文件比如.php是会被执行的,所以可能也许拿不到完整源码)

好了,这个漏洞也应该是比较普遍存在的漏洞,因为很多运维(包括坐在我后面的运维大神)都会犯这个错误的。苏南大叔写的git相关文章,请点击下面的链接查看:

感谢分享

我要看隐藏内容

烙铁666

111

1

学习了,很不错